Nous voici aujourd’hui sur la machine Nibbles

Commençons comme d’habitude par un scan de port

Il y a un port 22 ssh et un port 80 http.

Voyons le site web.

Il y a une simple phrase hello world. Regardons de plus prés le code HTML.

Nous voyons un commentaire nous disant qu’un dossier /nibbleblog est présent. Allons y.

Nous tombons sur un blog. Une recherche avec ffuf nous montre un fichier readme qui nous indique que ce site est un CMS appelé Nibble. Celui ci est en version 4.0.3.

Aprés une recherche sur google, celle ci est vulnérable à un RCE.

Pour cela je dois trouver le mot de passe admin.

Je lance un coup de hydra et voilà le résultat.

Pas fameux. En effet, la configuration du blog va envoyer de faux positifs.

Une autre recherche sur internet nous envoie sur un script qui permet de bypass cela.

Aprés l’avoir configuré pour notre site à attaquer, lançons le.

Il nous indique après quelques secondes le mot de passe qui est nibbles.

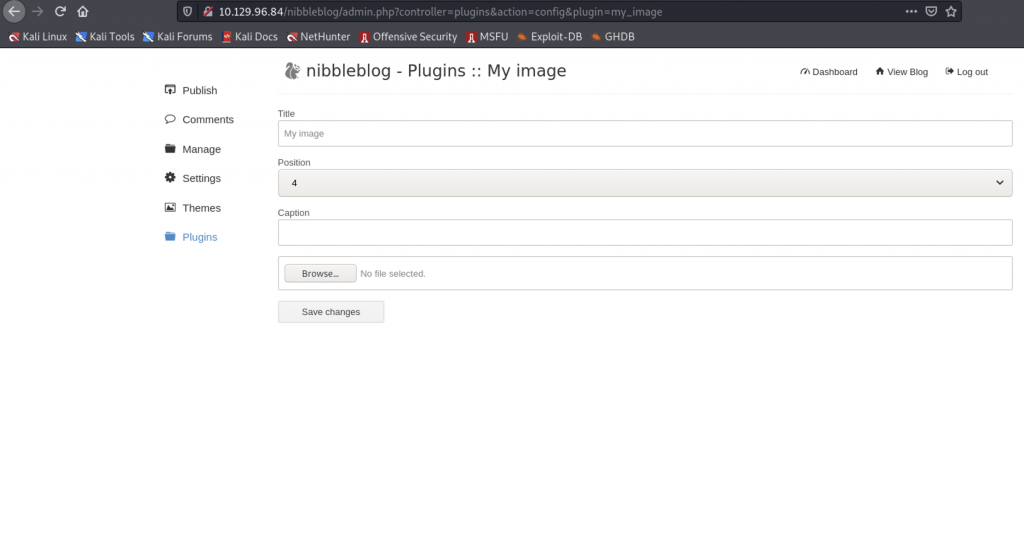

Nous voilà connecté au backend du blog.

En suivant les instructions pour la RCE, qui est de configurer le plugin my_image, y insérer un code malvaillant et de le lancer.

Et voilà nous avons un shell sur la machine.

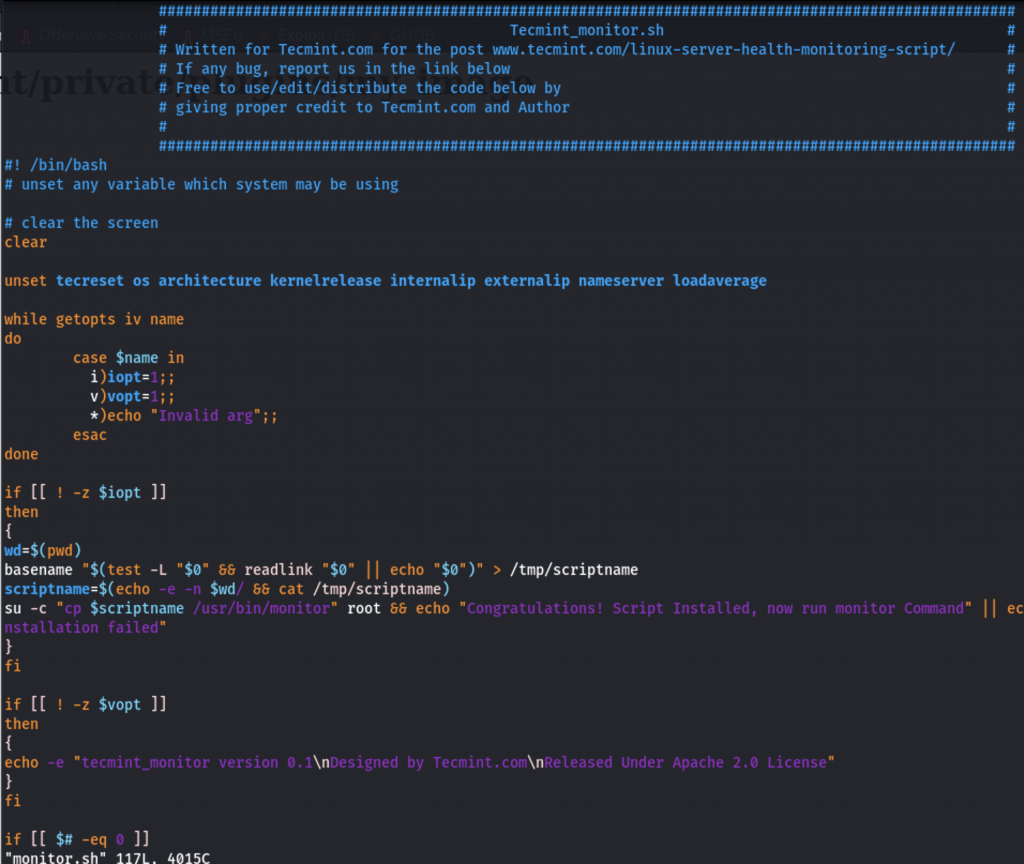

Après avoir récupéré le premier flag, regardons de plus prés les éléments à notre disposition. Aprés un coup de sudo -l, nous voyons qu’il est possible de lancer un script en root.

Le dossier est zippé, dézippons le.

En regardant de plus près nous voyons que le fichier nous appartient, nous pouvons donc le modifier en y ajoutant un /bin/bash pour avoir un shell.

Nous lançons le script avec sudo.

Et voilà.