Salut à tous,

Aujourd’hui, nous nous attaquons à la machine Bashed.

Lançons comme d’habitude un scan de port avec nmap.

Nous voyons 1 port d’ouvert. Le port 80. Lançons notre navigateur web pour voir le site web.

Nous voyons un site web avec un article d’un script php qui permet l’utilisation de bash sur le navigateur. Pas de véritable lien sur le site. Lançons ffuf.

Un dossier nous saute aux yeux assez rapidement, le dossier dev.

Nous voyons 2 fichiers qui sont en rapport avec le script précédent, phpbash.

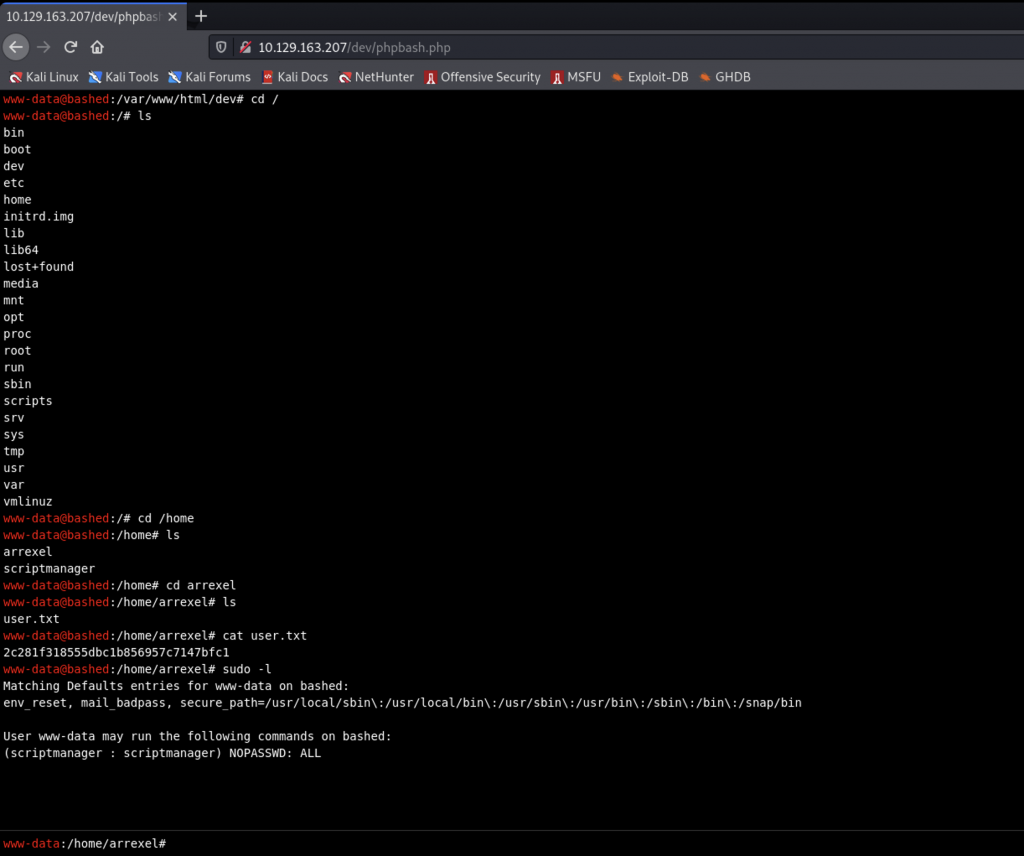

En faisant quelques recherches de privilège d’escalation, nous voyons que nous pouvons lancer des commandes avec l’utilisateur scriptmanager.

Pour lancer la commande su, il nous est demandé de le lancer depuis un terminal.

Nous voyons que python est installé sur le serveur. Lançons une commande pour avoir un reverse shell

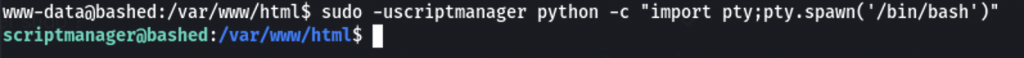

Lançons maintenant la commande pour pouvoir nous connecter à scriptmanager sans mot de passe.

Voilà. Maintenant essayons de regarder plus en details le serveur. En regardant la racine du serveur, il existe un dossier /scripts qui est inabituel. Comme notre utilisateur se nomme scriptmanager, peut être aura t’il la possibilité d’utiliser les scripts présents à l’intérieur de ce dossier.

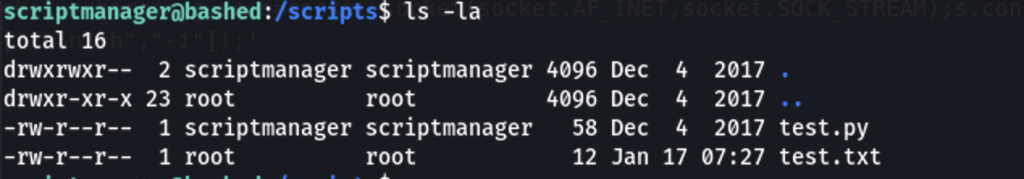

Lorsque nous regardons les deux fichiers présents sur ce dossier, nous voyons que le script test.py appartient à scriptmanager et le fichier test.txt à root.

Le fichier test.py ressemble à ceci.

En relançant la commande ls -la, je remarque que l’heure du fichier a été modifié. Ce qui signifie qu’un script le lance à intervalle régulier.

Je décide donc de modifier le script pour avoir un reverse shell.

Et voilà nous sommes root de la machine.